KVM over IP: redundancia, latencia y seguridad en entornos críticos (Q&A)

Cuando gestionas servidores, PLCs o equipos headless en CPD o salas técnicas, necesitas acceso rápido y seguro sin desplazarte. Este Q&A explica cómo diseñar e implantar KVM over IP con alta disponibilidad, baja latencia y hardening serio.

¿Qué es exactamente un KVM over IP y en qué casos me conviene?

Si tu operación es 24/7 y dependes de intervenir equipos críticos con rapidez, un KVM IP evita desplazamientos y reduce MTTR.

Un KVM over IP permite controlar teclado, vídeo y ratón de equipos remotos a través de red (IPv4/IPv6) como si estuvieras in situ. Es ideal para NOC, OT/industrial, salas de control y OOBM (gestión fuera de banda). Beneficios: continuidad operativa (HA), trazabilidad y menor tiempo de resolución.

¿Cuál es la latencia “buena” para trabajar cómodo?

El confort del operador depende del retardo en HID (teclado/ratón) y del jitter.

Planifica un end-to-end (E2E) < 100–150 ms sostenido. Por debajo de ese umbral, el control del ratón y el tecleo se sienten naturales.

Presupuesto de latencia recomendado

| Componente | Objetivo | Notas |

|---|---|---|

| Codificación/decodificación | 20–40 ms | Perfiles de compresión de baja latencia. |

| Red LAN (conmutación) | 1–5 ms | Evita bucles; configura RSTP/portfast. |

| Seguridad (TLS/inspección) | 5–10 ms | Cifrado moderno; inspección sin sobrecarga. |

| Buffer/re-sync | 20–50 ms | QoS para reducir jitter; buffers mínimos estables. |

| Total E2E | < 100–150 ms | Operación HID y vídeo fluida. |

¿Cómo diseño una arquitectura redundante sin complicarme?

Se trata de separar gestión de usuarios, duplicar puntos críticos y facilitar el failover.

- Separación lógica: VLAN de gestión y VLAN de usuarios con ACL.

- Redundancia: NIC dual (active/standby) y PSU dual en KVM/manager; PDUs conmutadas/medidas y ATS si es posible.

- Switching: dos switches en HA; opcional LACP; cuidado con RSTP.

- Gestión central: manager/appliance con backup y MFA.

Plantilla rápida de diseño

| Bloque | Recomendación | Objetivo |

|---|---|---|

| Red | NIC dual + VLAN gestión/usuarios + ACL | Aislar superficies de ataque y mejorar HA |

| Alimentación | PSU dual + PDU conmutada/medida + ATS | Tolerar fallo de línea y monitorizar consumo |

| Accesos | LDAP/AD o RADIUS + MFA + roles mínimos | Control granular y trazabilidad |

| Visibilidad | SNMPv3 + Syslog a SIEM + paneles | Alertas y auditoría centralizada |

¿Qué medidas de seguridad son imprescindibles (hardening)?

Un KVM ve y controla máquinas críticas: hay que endurecerlo.

- Cifrado: TLS actual, AES-256; desactivar suites obsoletas.

- Identidad: LDAP/AD o RADIUS, MFA, RBAC (roles mínimos).

- USB: política solo HID, bloquear almacenamiento masivo.

- Registros: Syslog a SIEM, retención ≥ 180 días; alertas de brute-force.

- Backups: configuraciones versionadas y prueba periódica de restauración.

- Puertos/servicios: cerrar lo no utilizado; ventanas de mantenimiento.

¿Cómo integro el KVM con Active Directory sin dolores?

La integración AD/LDAP elimina cuentas locales y facilita auditoría.

Mapea grupos de AD → roles del KVM (operador, admin, auditor). Crea OU específicas para operaciones y habilita MFA si el equipo lo soporta. Registra accesos vía Syslog y revisa mensualmente permisos/roles.

¿Puedo bloquear pendrives pero permitir teclado y ratón?

Sí, y es recomendable en entornos regulados o críticos.

Habilita política USB HID only y desactiva USB Mass Storage. Si el equipo lo permite, usa whitelisting por VID/PID. Para excepciones (p. ej., Virtual Media), limita a ISO firmadas y en ventanas de cambio.

¿Cómo monitorizo el estado del KVM y me entero de los problemas a tiempo?

Sin visibilidad, la alta disponibilidad es “fe” y no “hecho”.

- SNMPv3 hacia tu NMS (estado, temperatura, PSU, uso de puertos).

- Syslog al SIEM (accesos, cambios, fallos).

- Sondas ICMP/servicio para chequear managers y nodos.

- KPIs: uptime, intentos fallidos, tiempo de conmutación, latencia E2E media.

¿Qué errores típicos debo evitar desde el principio?

La mayoría de incidencias se repiten: cableado, mezcla de perfiles y permisos.

- Mezclar tráfico de gestión con usuarios sin ACL.

- No bloquear USB Mass Storage (riesgo de fuga/malware).

- Olvidar QoS para HID/vídeo → jitter aleatorio.

- Sin MFA ni roles mínimos.

- No probar restore de las copias de configuración.

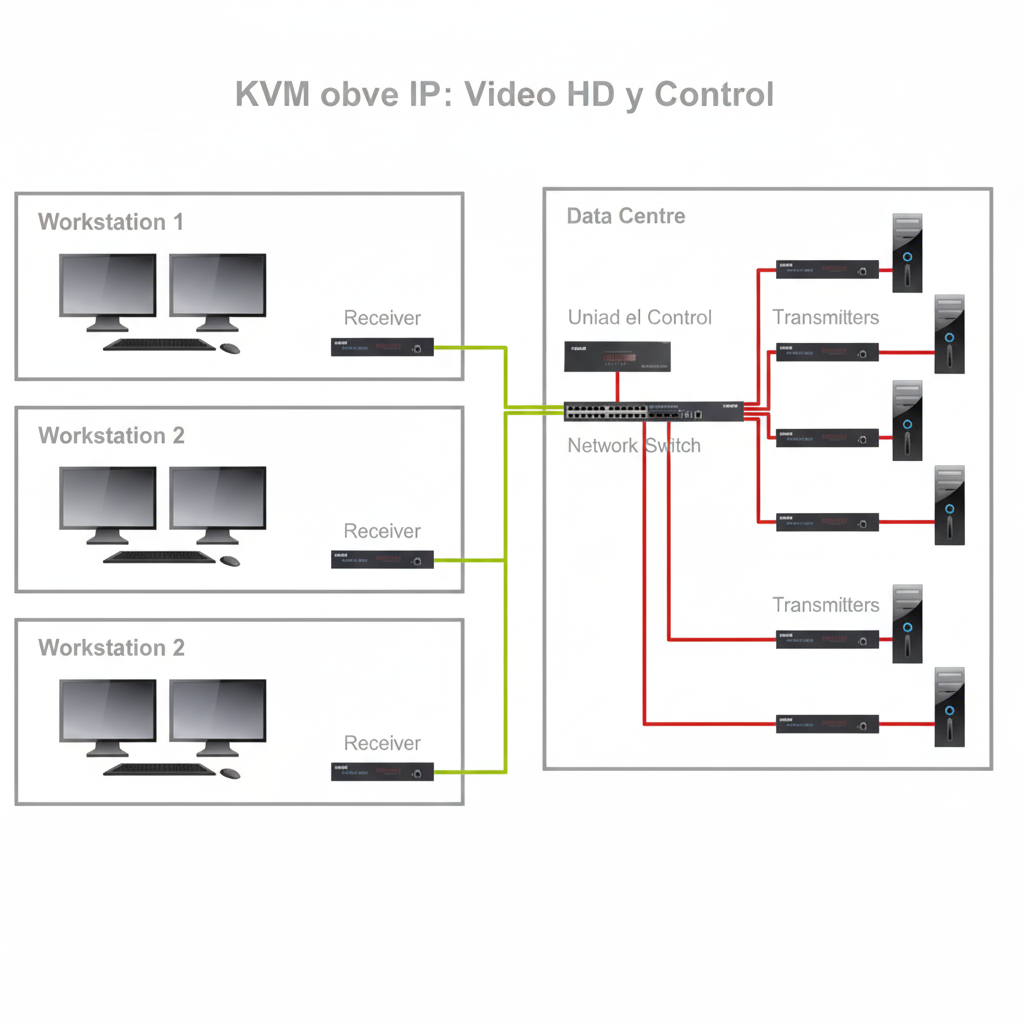

¿Tienes un ejemplo real de topología para inspirarme?

Escenario típico: NOC en dos ubicaciones con continuidad 24/7.

RKVM IP con manager central, dual uplink a dos switches, PSU dual a PDUs conmutadas en dos líneas, VLAN separadas y LDAP/AD con MFA. Resultado habitual: failover < 30 s si cae un switch y latencia media ~80–100 ms.

¿Hay un checklist rápido para validar mi despliegue?

Úsalo como “GO/NO-GO” antes de pasar a producción.

- VLAN de gestión separada + ACL aplicada

- NIC dual y PSU dual conectadas a PDUs conmutadas

- QoS para tráfico KVM/HID y límites de jitter

- LDAP/AD o RADIUS + MFA + roles mínimos

- Política USB HID only (bloquear almacenamiento)

- Syslog/SNMPv3 hacia SIEM/NMS

- Backups de config + prueba trimestral de restauración